Обзор роутера Keenetic Giga KN-1012 (видеоверсия)

«Базовый уровень для самых первых»

Обзор Keenetic Giga KN-1012 (бета-версия)

«Базовый уровень для самых первых»

Обзор ретранслятора Keenetic Buddy 6, который лучше «Ультры»

«Базовый уровень для самых первых»

Обзор роутера ASUS ROG Rapture GT-AX6000, или Почему ж ты игровой?

«Базовый уровень для самых первых»

Как я при помощи EasyMesh попробовал создать бесшовную сеть из роутеров TP-Link и D-Link

«Базовый уровень для самых первых»

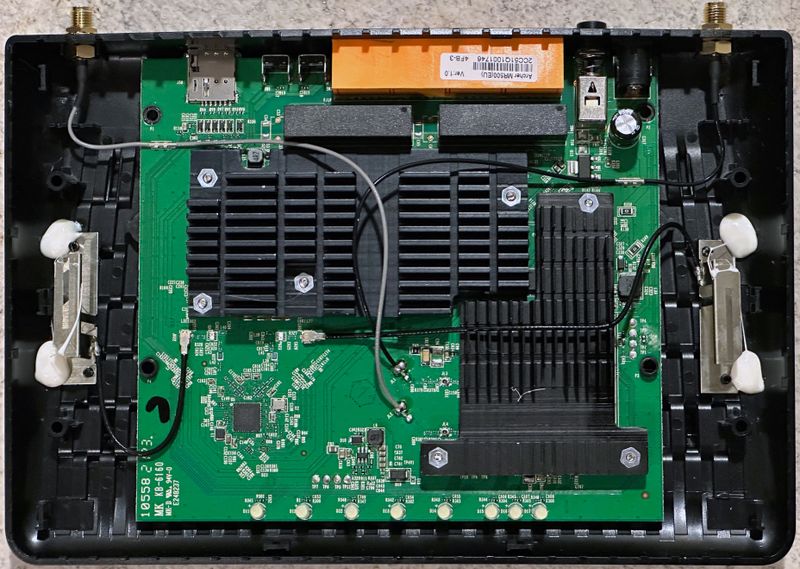

Обзор-разбор 4G-роутера TP-Link Archer MR500

«Базовый уровень для самых первых»

Хороший вариант сэкономить без ущерба для дела

Mercusys: разбираемся в многообразии роутеров и mesh-систем

«Базовый уровень для самых первых»

Большой ролик о самой дешевой марке роутеров на российском рынке

Видео о роутерах Keenetic Hopper и Sprinter

«Базовый уровень для самых первых»

18 лучших роутеров и MESH-систем TP-Link

«Базовый уровень для самых первых»

Выбрать лучших было непросто :)

Обзор роутеров Keenetic Hopper и Keenetic Sprinter: Первые после Giga

«Базовый уровень для самых первых»

Классика жанра

Как сделать mesh-систему из роутеров Asus?

«Базовый уровень для самых первых»

AiMesh на практике

Мифы и легенды Mikrotik с их полным разоблачением

«Базовый уровень для самых первых»

От этого ролика фанаты Микротика будут плакать

Как выбрать правильный роутер в 2021 году? Подробно, интересно и, главное, понятно

«Базовый уровень для самых первых»

Подробный рассказ о том, как выбрать роутер нормальному человеку, получить удовольствие от результата и не поседеть.

Перезапись встроенного ПО: новая модная тенденция атак на маршрутизаторы

Вредоносная кампания Chalubo RAT была нацелена на конкретные модели маршрутизаторов Actiontec и Sagemcom, в первую очередь затронув сеть Windstream. Вредоносная программа использовала атаки методом перебора для получения доступа, выполняла загрузку данных в память, чтобы избежать обнаружения, и взаимодействовала с серверами C2 по зашифрованным каналам. Атака привела к значительному сбою в работе, потребовавшему замены более 600 000 маршрутизаторов, что подчеркивает необходимость принятия надежных мер безопасности и регулярного обновления для предотвращения подобных инцидентов.

Последствия для интернет-провайдеров:

📌Windstream: Пострадал интернет-провайдер, более 600 000 маршрутизаторов были выведены из строя в период с 25 по 27 октября 2023 года.

📌Модели: Actiontec T3200, T3260 и Sagemcom F5380.

📌Последствия: Примерно 49% модемов интернет-провайдера были отключены, что потребовало замены оборудования.

Глобальные последствия:

📌Активность ботнета: С сентября по ноябрь 2023 года панели ботнета Chalubo взаимодействовали с 117 000 уникальными IP-адресами в течение 30 дней.

📌Географическое распределение: Большинство заражений произошло в США, Бразилии и Китае.

📌Особенности: 95% ботов взаимодействовали только с одной панелью управления.

Уязвимые маршрутизаторы

📌 Целевые модели: маршрутизаторы бизнес-класса с истекшим сроком службы.

📌Actiontec T3200 и T3260 — это беспроводные маршрутизаторы VDSL2, одобренные компанией Windstream.

📌Sagemcom F5380 — это маршрутизатор WiFi6 (802.11ax).

📌 Модели DrayTek Vigor 2960 и 3900

Вредоносное ПО: Chalubo RAT

📌Впервые обнаружен Sophos Labs в августе 2018 года.

📌Основные функции: DDoS-атаки, выполнение Lua-скриптов и методы обхода с использованием шифрования ChaCha20.

📌Первоначальное заражение: Использует атаки методом перебора на SSH-серверы со слабыми учетными данными (например, root: admin).

📌Доставка полезной нагрузки:

📌Первый этап: скрипт bash («get_scrpc») запускает второй скрипт («get_strtriush»), который извлекает и выполняет основную полезную нагрузку бота («Chalubo» или «mips.elf»).

📌Выполнение: Вредоносная программа запускается в памяти, удаляет файлы с диска и изменяет имя процесса, чтобы избежать обнаружения.

📌Взаимодействие:

📌Серверы C2: выполняется циклический просмотр фиксированных C2s, загрузка следующего этапа и его расшифровка с помощью ChaCha20.

📌Закрепление: Новая версия не поддерживает закрепление на зараженных устройствах.

Вредоносная программа Hiatus RAT

📌 Порт 8816: HiatusRAT проверяет наличие существующих процессов на порту 8816, отключает все существующие службы и открывает прослушиватель на этом порту.

📌 Сбор информации: Собирает информацию о хосте и отправляет ее на сервер C2 для отслеживания статуса заражения и регистрации информации о скомпрометированном хосте.

📌 Первоначальный доступ: Путем использования уязвимостей во встроенном ПО маршрутизатора или с использованием ненадежных учетных данных.

📌 Закрепление: используется скрипт bash для загрузки и выполнения HiatusRAT и двоичного файла для перехвата пакетов

Лаборатория Black Lotus обнаружила новые вредоносные кампании на маршрутизаторах

📌Black Lotus Labs, исследовательская группа по изучению угроз в Lumen Technologies (ранее CenturyLink), недавно обнаружила две крупные кампании вредоносных программ, нацеленных на маршрутизаторы и сетевые устройства разных производителей. Эти открытия свидетельствуют о растущих угрозах, с которыми сталкивается инфраструктура Интернета, и о необходимости совершенствования методов обеспечения безопасности.

Кампания Hiatus

📌В марте 2023 года Black Lotus Labs сообщила о проведении комплексной кампании под названием «Hiatus», которая с июня 2022 года была нацелена на маршрутизаторы бизнес-класса, в первую очередь на модели DrayTek Vigor 2960 и 3900.

📌Злоумышленники использовали маршрутизаторы DrayTek с истекшим сроком службы для обеспечения долговременного сохранения без обнаружения.

📌В Интернете было опубликовано около 4100 уязвимых моделей DrayTek, при этом Hiatus скомпрометировал примерно 100 из них в Латинской Америке, Европе и Северной Америке.

📌После заражения вредоносная программа перехватывает данные, передаваемые через зараженный маршрутизатор, и внедряет троянскую программу удаленного доступа (RAT) под названием «HiatusRAT», которая может передавать вредоносный трафик в дополнительные сети.

📌Black Lotus Labs отключила маршрутизацию серверов управления и разгрузки (C2) на глобальной магистрали Lumen и добавила индикаторы компрометации (IOCs) в свою систему быстрой защиты от угроз, чтобы блокировать угрозы до того, как они достигнут сетей клиентов.

Кампания Pumpkin Eclipse

📌В конце октября 2023 года лаборатория Black Lotus Labs исследовала массовый сбой, затронувший определенные модели шлюзов ActionTec (T3200s и T3260s) и Sagemcom (F5380) в сети одного интернет-провайдера.

📌Более 600 000 устройств отображали красный индикатор, указывающий на вероятную проблему с повреждением встроенного ПО.

📌Атака была ограничена определенным номером автономной системы (ASN), затронув около 49% устройств в этой сети, подвергшихся воздействию.

📌Лаборатории Black Lotus обнаружили многоступенчатый механизм заражения, который позволил установить Chalubo RAT — ботнет, нацеленный на шлюзы SOHO и устройства Интернета вещей.

📌Black Lotus Labs добавила IOC в свою аналитическую ленту threat intelligence, пополнив портфель подключенных средств безопасности Lumen.