Обеспечение безопасности компьютера на Windows 11 Pro: надежный PIN-пароль, BitLocker, Windows Security

«Предприниматель»

Если говорить про безопасность вашего компьютера на операционной системе Windows нам надо знать немного про Windows 11 Pro, надежный PIN-пароль, BitLocker и Windows Security, чтобы эффективнее их использовать. Об этом поговорим в статье. Кажется информация банальная, но все же рекомендую прочитать, чтобы устранить изъяны при их наличии.

Внутри Windows: Как уязвимость с двойной выборкой данных приводит к доступу к системе

24H2 NT Kernel Exploit [POC]

📌Цель: Ядро NT в Windows 11 24H2 Insider Preview.

📌Уязвимость: Множественные уязвимости ядра в ntoskrnl.exe.

Способ:

📌 Используется обмен токенами процессов для получения полномочий NT\SYSTEM привилегий.

📌 Просматривается список PsActiveProcessHead, чтобы найти привилегированный процесс и его токен.

📌 Заменяется токен процесса-эксплойта на привилегированный токен.

📌 Запускается новая командная строка с системными привилегиями.

Bypassing KASLR:

📌 Используются атаки для определения базового адреса ядра.

📌 Выявляются слабые места в новой реализации KASLR.

Компоненты:

📌teb_nt_poc.c: основный код эксплоита.

📌prefetch_asm.asm and prefetch_leak.h: используется для обхода ASLR по побочным каналам.

📌find_nt_offsets.h and find_nt_offsets.c: Находит неэкспортированные глобальные переменные в NT с помощью Capstone.

📌ntos.h: Содержит различные непубличные структуры и функции, относящиеся к NT.

CVE-2024-21345 [POC]

📌Уязвимость: PoC для CVE-2024-21345

📌Цель: Проблемы в компоненте продукта

Подробности эксплоита:

📌 Уязвимость связана с проблемой double-fetch в NtQueryInformationThread, что приводит к произвольной записи.

📌 Эксплуатация может привести к серьезным последствиям для целостности и конфиденциальности, а доступность также оценивается как высокая.

CVE-2024-26218 [POC]

📌Уязвимость: PoC для CVE-2024-26218.

📌Цель: Проблемы в компоненте продукта

Подробности эксплоита:

📌 Уязвимость позволяет злоумышленникам повысить свои привилегии до системного уровня, что может привести к полному контролю над уязвимой системой.

Inside of Windows: How a Double-Fetch Vulnerability Leads to SYSTEM Access

24H2 NT Kernel Exploit [POC]

📌Target: NT kernel in Windows 11 24H2 Insider Preview.

📌Vulnerabilities: Multiple kernel vulnerabilities in ntoskrnl.exe.

Exploit Technique:

📌Uses process token swap to gain NT AUTHORITY\SYSTEM privileges.

📌Walks the PsActiveProcessHead list to find a privileged process and its token.

📌Replaces the token of the exploit process with the privileged token.

📌Spawns a new command prompt with SYSTEM privileges.

Bypassing KASLR:

📌Uses side-channel attacks to locate the kernel base address.

📌Highlights weaknesses in the new KASLR implementation.

Components:

📌teb_nt_poc.c: The main exploit code.

📌prefetch_asm.asm and prefetch_leak.h: Used for side-channel attacks to bypass kernel ASLR.

📌find_nt_offsets.h and find_nt_offsets.c: Finds non-exported globals in NT using Capstone.

📌ntos.h: Contains miscellaneous non-public structs and functions related to NT.

CVE-2024-21345 [POC]

📌Vulnerability: Proof-of-Concept (PoC) for CVE-2024-21345.

📌Target: Specific vulnerability in a software component

Exploit Details:

📌The vulnerability involves a double-fetch issue in NtQueryInformationThread, leading to an arbitrary write.

📌Exploitation can result in high integrity and confidentiality impacts, with availability also rated as high.

CVE-2024-26218 [POC]

📌Vulnerability: Proof-of-Concept (PoC) for CVE-2024-26218.

📌Target: Specific vulnerability in a software component.

Exploit Details:

📌The vulnerability allows attackers to elevate their privileges to SYSTEM level, which can lead to full control over the affected system.

BitLockerBypass

Here comes another enlightening document that dives into the thrilling world of breaking BitLocker, Windows' attempt at full disk encryption.

This analysis will walk you through the myriad of creative hacks, from the classic cold boot attacks—because who doesn’t love freezing their computer to steal some data—to exploiting those oh-so-reliable TPM chips that might as well have a «hack me» sign on them.

We’ll also cover some software vulnerabilities, because Microsoft just wouldn’t be the same without a few of those sprinkled in for good measure. And let’s not forget about intercepting those elusive decryption keys; it’s like a digital treasure hunt!

So, whether you’re a security expert, a forensic analyst, or just a curious cat in the world of cybersecurity, enjoy the read, and maybe keep that data backed up somewhere safe, yeah?

-------

This document provides a comprehensive analysis of the method demonstrated in the video «Breaking Bitlocker — Bypassing the Windows Disk Encryption» where the author showcases a low-cost hardware attack capable of bypassing BitLocker encryption. The analysis will cover various aspects of the attack, including the technical approach, the use of a Trusted Platform Module (TPM) chip, and the implications for security practices.

The analysis provides a high-quality summary of the demonstrated attack, ensuring that security professionals and specialists from different fields can understand the potential risks and necessary countermeasures. The document is particularly useful for cybersecurity experts, IT professionals, and organizations that rely on BitLocker for data protection and to highlight the need for ongoing security assessments and the potential for similar vulnerabilities in other encryption systems.

Unpacking in more detail

BitLockerBypass

Ещё один поучительный документ, который погружает в захватывающий мир взлома BitLocker. Этот анализ познакомит со множеством креативных способов взлома, от классических атак с «холодной загрузкой» — ведь кто не любит замораживать свой компьютер, чтобы украсть какие—то данные, — до использования очень надёжных микросхем TPM, на которых с таким же успехом может быть надпись «взломай меня».

Также рассмотрим некоторые уязвимости в ПО обеспечении, потому что Microsoft просто не была бы собой без них, например, возможность перехватить ключи дешифрования.

Итак, вне зависимости являетесь ли вы экспертом по ИБ, криминалистом или просто любознательным человеком в мире кибербезопасности, наслаждайтесь чтением и, возможно, сохраните резервную копию в надежном месте.

-------

В этом документе представлен анализ метода, продемонстрированного в видео «Breaking Bitlocker — Bypassing the Windows Disk Encryption» с использованием недорогой аппаратной атаки, способной обойти шифрование BitLocker. Анализ будет охватывать различные аспекты атаки, включая технический подход, использование TPM-чипа и последствия для практики обеспечения безопасности.

Материал предоставляет информацию, которая может быть использована специалистами в области безопасности и других областей с целью понять потенциальные риски и принять необходимые контрмеры.

Документ также особенно полезен экспертам по кибербезопасности, ИТ-специалистам и организациям, которые полагаются на BitLocker для защиты данных и подчёркивают необходимость постоянных оценок безопасности и потенциал аналогичных уязвимостей в других системах шифрования.

Подробный разбор

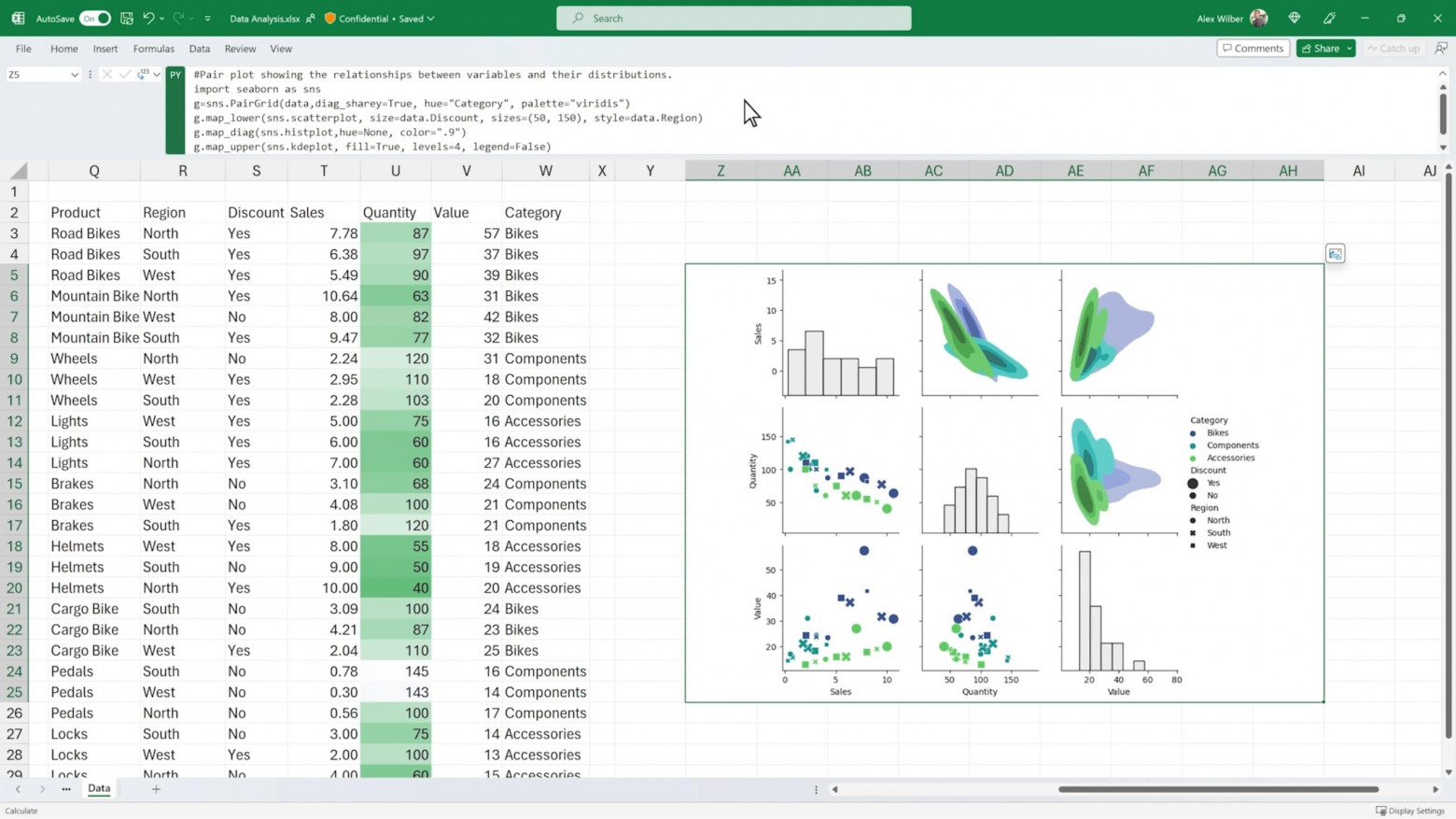

Microsoft добавила Python в Excel

22 августа 2023 года Microsoft сообщила, что добавила в бета-версию Microsoft 365 язык программирования Python в Excel для улучшения возможности анализа и визуализации данных.

«Вы можете манипулировать данными и анализировать информацию в Excel с помощью графиков и библиотек Python, а затем использовать формулы, диаграммы и сводные таблицы Excel для дальнейшего уточнения своих идей. Теперь вы можете выполнять расширенный анализ данных в удобной среде Excel, получая доступ к Python прямо из ленты Excel», — пояснил генеральный менеджер Microsoft Стефан Киннестранд.

Видео с возможностью использования Python в Exel.

В Microsoft пояснили, что пользователям теперь не нужно больше устанавливать какое-либо дополнительное программное обеспечение или настраивать надстройку для доступа к функциональным возможностям, поскольку интеграция Python в Excel будет частью встроенных соединителей Excel и Power Query. Microsoft также добавляет новую функцию PY, которая позволяет отображать данные Python в сетке электронной таблицы Excel. Благодаря партнёрству с Anaconda (корпоративному репозиторию Python), популярные библиотеки Python, такие как pandas, statsmodels и Matplotlib, будут доступны в Excel в скором времени всем пользователям Microsoft 365.

«Я рад, что эта превосходная тесная интеграция Python и Excel теперь увидела свет. Я ожидаю, что оба сообщества найдут новые интересные применения в этом сотрудничестве, расширив возможности каждого партнёра. Когда я присоединился к Microsoft три года назад, я и представить себе не мог, что такое возможно», — пояснил создатель Python Гвидо ван Россум, который с ноября 2020 года является заслуженным и действительным инженером в Microsoft.

Microsoft пояснила, что Python в Excel будет включён в подписку на Microsoft 365 во время предварительного тестирования новой версии продукта, но «некоторые его функции будут ограничены без доступа по платной лицензии» после окончания процесса внутреннего тестирования.

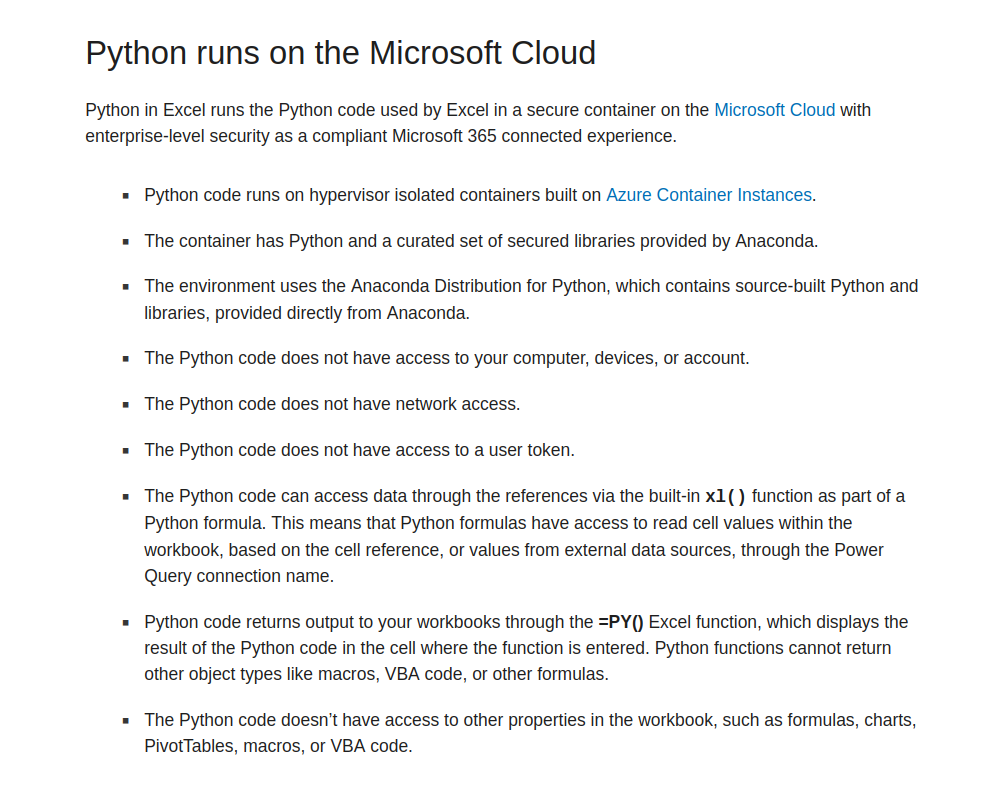

Ограничения в рамках интеграции Python и Excel: запуск в облачной среде, использование защищённых библиотек, предоставленных Anaconda, запрет доступа к сети, запрет обращения к пользовательским токенам, код Python не будет иметь доступа к другим свойствам файла, таким как формулы, диаграммы, сводные таблицы, макросы или код VBA.

Microsoft разрабатывает утилиту для синхронизации подсветки клавиатуры с акцентным цветом Windows

Microsoft работает над встроенным в Windows инструментов управления RGB-подсветкой, которая сможет синхронизировать цвета подсветки аксессуаров с акцентным цветом системы. Функция уже появилась в предварительной сборке Windows 11.

Функцию впервые заметил пользователь Twitter под никнеймом XenoPanther. Он поделился скриншотами окна настройки и рассказал про возможность синхронизировать цвета. Позже старший программный менеджер проекта Windows Insider подтвердил обновление, отметив, что оно появилось несколько сборок назад, но команда забыла это задокументировать.

Включить функцию синхронизации цветов можно в настройках, перейдя в Personalization → Dynamic Lighting → Effects. После этого надо активировать параметр Match my Windows accent color. Пока предварительная сборка Windows 11 поддерживает следующие устройства: